Эксперты ИТ компании FireEye, специализирующейся в вопросах кибербезопасности, опубликовали исследование и статистику использования спецслужбами «уязвимостей нулевого дня». Статистические данные включают в себя сведения собранные FireEye и другими исследовательскими организациями, а также данные Google Project Zero за последние семь лет.

Аналитикам компании удалось проанализировать, сопоставить и связать 55 «уязвимостей нулевого дня» с киберинцидентами, отнесенных к финансируемых правительствами специальным операциям в цифровой среде. Исследователи отметили, что с конца 2017 года отмечается значительное увеличение числа групп использующих «уязвимости нулевого дня» в качестве наступательных кибер-возможностей.

0day (англ. zero day), «Угроза нулевого дня» — термин, обозначающий неустранённые уязвимости, а также вредоносные программы, против которых ещё не разработаны защитные механизмы. «Нулевой день» обозначает время с момента обнаружения уязвимости разработчиками.

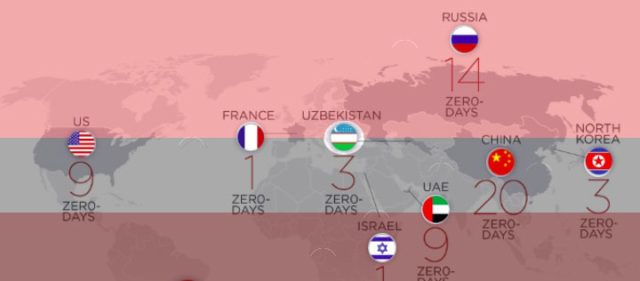

Так, за 2019 год FireEye Mandiant Threat Intelligence зафиксировано больше использования «0day эксплоитов», чем за любой год из прошедших трех лет. Основываясь на статистических данных и карте, арсенал наступательных киберинструментов имеется не только у передовых стран, таких как США, Китай или Россия, но и у таких неожиданных для мирового ИТ сообщества игроков, как Узбекистан. По мнению исследователей, это обусловлено увеличением количества компаний продающих наступательное программное обеспечение спецслужбам странам по всему миру.

В частности, в исследовании упомянуты такие организации, как NSO Group, Gamma Group и Hacking Team, поставляющие инструменты для взлома правительственным организациям. Например, услугами NSO Group пользуются хакерские группировки Stealth Falcon и FruityArmor, предположительно связанные с правительством ОАЭ, а также SandCat, предположительно связываемая с Узбекистаном.

Предполагается, что чем значительнее игрок, там меньше эксплоитов он использует. Исходя из данных временной шкалы, Китай за последние два года использовал только две уязвимости, а Россия – ни одной. Эксперты предпологают, что крупные страны предпочитают обращаться к другим, более эффективным хакерским техникам, в частности к фишингу, краденым учетным данным и так называемым одноразовым эксплоитам, предназначенным для определенно выявленных уязвимостей в каждом конкретном случае.

Однако логично предположить, что доступ к инструментам «уязвимости нулевого дня» будет становиться все более коммерчески доступным, по некоторым причинам:

- по всей видимости, частные компании, создают и реализуют «атакующее» ПО «нулевого дня» в гораздо больших количествах, чем раньше, что увеличивает концентрации возможностей среди группировок (структур) обладающих хорошими финансовыми ресурсами.

- кроме того, частные компании все чаще могут предоставлять новые наступательные кибервозможности, группам (структурам, странам), с меньшими техническими ресурсами, но с финансовыми возможностями, и которые с большей вероятностью будут их использовать для достижения своих задач.

Как правило, государственные структуры предпочтут использовать созданные и апробированные наступательные киберинструменты от легитимных компаний, нежели тратить значительно больше средств на создание своего, зачастую не совсем надежного ПО или прибегать к подпольным теневым рынкам.

Исследователи FireEye ожидают, что в ближайшее время число киберинцидентов через применение «уязвимостей 0day» наверняка существенно увеличится и будет нарастать.